Es algo que muchos de nosotros conocemos, pero desgraciadamente «los otros», y cuando hablo de «los otros», me refiero a todas aquellas personas que utilizan el PC sin asumir una serie de responsabilidades o riesgos, no conocen.

Esta semana creo que ha sido la semana de los bots por e-mail. En el blog de Mark Russinovich se visualiza una entrada sobre este mismo tema, y al parecer sobre una variante del mismo bot que me llegó a principios de la semana pasada por mail. La entrada la podéis ver aquí:

http://blogs.technet.com/markrussinovich/archive/2007/04/09/741440.aspx

En cuanto leí la entrada, le pasé copia del susodicho bot a Mark, que sé que le gustan estas cosas para trastear e investigar. La pega del bot que intentaron colarle a Mark a través de su buzón de correo, era que éste no se llegaba a conectar a ninguna red de IRC. Esto puede suceder por varias razones, entre las que incluyo las siguientes:

a) Se huelen una investigación y cierran los canales.

b) Han modificado el modus operandi, con lo cual sería una versión antigua.

c) La policía los ha pillado

De todos los bots que he visto, ninguno me ha parecido decente, salvo éste que comento en un artículo anterior:

https://windowstips.wordpress.com/2007/02/25/formas-de-analizar-un-virus-un-paseo-por-rapidshare/

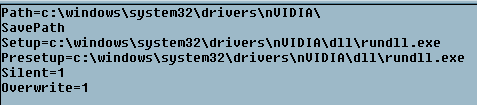

Este bot que me ha llegado al mail, es un archivo ejecutable, empacado bajo SFX con WinRar, haciéndo de este un instalador.

Como podréis observar, se instala dentro del directorio Windows, en modo silencioso, y sobreescribe cualquier archivo que se encuentre dentro de éste directorio nVIDIA\dll.

Este post es básicamente el mismo que el de Mark Russinovich, con la particularidad de que éste todavía está activo, así que me gustaría enseñároslo para que veáis, si os interesa, qué metodología y técnicas utiliza.

He procedido a infectar una máquina virtual con XP SP2 en un entorno aislado de mi red, ejecutándo sólo las herramientas de Sysinternals ProcessExplorer y Filemon, y éste es el resultado:

Tal y como está configurado se instala de forma silenciosa en el equipo, pero el Firewall de XP se da cuenta de que hay una aplicación que quiere salir:

Pero lo que me sorprende un poco es que muestra una ventana de conexión a IRC, y al momento se oculta. Es hora de echar un vistazo a Process Explorer y Filemon.

Filemon monitoriza todo lo que está ocurriendo en nuestro sistema a nivel de archivos. Básicamente nos muestra qué se abre y qué se cierra, donde escriben nuestros procecos, etc.. La salida que me muestra es la siguiente:

Dentro del directorio NVIDIA, nos encontramos con unos archivos que utiliza el Bot para tener un correcto funcionamiento. Archivos para generar nicks aleatorios, servidores a los que poder conectarse, etc..

Una de las cosas que más me llaman la atención es una línea en uno de los scripts, que es utilizada por el Bot para notificar a una serie de usuarios que éste ha sido invocado. También al activarse el Bot, mantiene un uptime y la versión del sistema operativo.

También dentro de este mismo directorio, hay una aplicación que se llama hex.exe. Pasando un Strings a esta aplicación y analizando su contenido, podemos ver que es una aplicación que es utilizada por el Bot para ocultar procesos de Windows.

Dando un vistazo rápido a la aplicación con ProcessExplorer, podemos ver tanto la firma, como algunos elementos interesantes del Bot.

ProcessExplorer viene también con una pestaña que podemos utilizar para que nos muestre los caracteres Unicode incluso si la aplicación está funcionando. Mirando el resultado podemos saber un poco más sobre esta aplicación:

Renombré la aplicación Hex.exe para que no ocultase el proceso y lo dejé varias horas en funcionamiento. Al volver a mirar, me encontré con algo interesante. El bot se había conectado a un canal, y alguien estaba monitorizando a través de una serie de comandos una serie de users.

Como podéis observar en la imagen, un usuario, a través de ciertos comandos, puede controlar una serie de aspectos de nuestro equipo. Y todo ello de forma silenciosa.

También tiene abierto de forma permanente el puerto 31222. Puerta trasera?

Si alguien se hace con una red de Bots relativamente amplia, puede causar muchos daños. Este tipo de Bots se utilizan principalmente para mandar spam, ataques a compañías, etc.. Y por qué no, como disco duro para otro tipo de archivos. Hay personas que están empezando a utilizar este tipo de técnicas para almacenar datos en equipos que tienen poco, o nada que ver con el atacante. Y todo ello por un módico precio.

En el caso de que la policía intente seguir su rastro, se encontrarán en un callejón sin salida, requisando el PC de un anciana de 70 años, por ejemplo. Para estos casos tendríamos que utilizar técnicas de rastreo de datos y ténicas forense, para poder hallar alguna otra pista.

Esta tarde he estado investigando un poco más y me he encontrado con dos documentos interesantes. Si queréis más información sobre este Bot, podéis ir a las siguientes direcciones:

http://www.malware.unam.mx/consultas.dsc?mal_id=286

http://www.infectionvectors.com/library/final_dispatch_iv.pdf

Saludos!

Los bots y redes botnets se esta convirtiendo cada vez más en el objetivo de los crackers.

¿Por qué? Es algo ya que puede hacer hasta el panadero de la esquina.

Troyano+rootkit+un poco de maldad, y sacamos una red botnet con muy buena banda ancha idonea para generar ataques de denegación distribuidos. Y ala a atacar los servidores de los principales ISP !Un juego de niños!

Muy buen artículo. Acompaño lo que dice Sirw2p.

Estupendo artículo! Felicidades!

Que pena que este tipo de trabajos sólo se queden en un tu blog. Ya que le dedicas tiempo a investigar deberías dedicarle un poco más y documentarlo todo en papers y publicarlos en sitios de seguridad: cyrunet, elhacker, etc.

Sigue así illo! A ver cuando subes para Madrid, que ya empieza a hacer calorcito y da gusto salir por las noches.

Excelente material, ya había leido el articulo de Mark, una muy buena adaptación del hecho, hacen falta más blogs como este, ya estoy trabanado en eso ; )

Muchas gracias nexus!!

Todo esto es muy interesante.ME gustaria saber que podemos hacer los usuarios «corrientes» para protegernos de este tipo de cosas.

Hay una que se me ocurre que es dejar de usar internet pero es renunciar a demasiadas cosas interesantes y a algunas divertidas.

Me puedes aconsejar una web de seguridad para usuarios novatos?

Gracias.