Son las 10 de la mañana, y en la antigua Yugoslavia hace un día frío y lluvioso. Nicolai Prochenko es un individuo que ha estado entrando y saliendo del trullo desde los 19 años. Se había educado en la llamada Universidad de la Vida, pero con un pésimo profesorado. Experto en timos a pequeña escala y en engaños personalizados. La mala educación y un pensamiento sobre el dinero siempre ha estado presente en su educación y en suvida. La llamada del dinero fácil. Un sueño que todos quisiésemos alcanzar. Ganar mucho dinero invirtiendo y trabajando lo menos posible. Fruto de ese sueño, y con la cantidad de 200 Kunas, fruto de su último timo (Una venta de entradas caducadas), se reunió con un personaje de los bajos fondos que tenía un negocio para Nicolai. Algo llamado «fraude bancario».

Nicolai y su socio, se reunieron en el café Estafinski para dar forma a la «visión». Nicolai estaba nervioso porque no conocía a su nuevo socio, pero había leído sobre él en algo llamado Internet…. Tras pedir dos Marraskinos, resolvieron presentarse…

Nicolai: Hola amigo, me he enterado de tus hazañas y me gustaría que me ayudases a conseguir mi sueño. Cómo te llamas?

Desconocido: Me llamo Albert Gonzalez y te puedo ayudar con tu sueño. Mínima inversón, máxima repercusión…

Nicolai: Me gusta esa frase. Qué necesito para ponerme a ello?

Albert: Por 150 Kunas, puedo pasarte un CD con un programa. Este programa lo hará todo por tí con sólo unos clics de ratón. Si le dedicas algo de tiempo, dominarás países….

Nicolai: Pero tengo un problema. No entiendo de ordenadores….

Albert: Pero sabes encenderlo no? Coger el ratón?

Nicolai: Sí, esas nociones las tengo….

Albert: Sabes realizar transferencias bancarias?

Nicolai: Tengo a una persona que podría ayudarme a conseguirlo….

Albert: Pues reunes todas las condiciones! Este es un timo bastante fácil. Sólo tienes que montar el programa que te adjunto en el CD, y él se encargará de realizar todas las acciones por ti. Lo único que tienes que hacer es construir una gran mentira, y enviarla por e-mail a todas las personas que puedas. Puedes coger notas mirando estos artículos . De seguro que te ayudarán en tu «visión»….

Nicolai: Albert, aquí tienes tus 150 Kunas.

Albert: Toma tu CD. Vas a ser un hombre rico….

Nicolai: Me voy corriendo al concesionario, que he visto un Mercedes descapotable que me encanta….

Las 13:00 Horas. Un rayo de luz acaricia el rostro de Nicolai. Se fue corriendo a casa ya que tenía trabajo por hacer. Tenía un ordenador que había robado de una tienda de PC’S mediante la técnica del sillanizaje. Es similar a la del coche, pero utilizando una silla. Llegó a casa, se encenció un cigarrillo, y conectó el equipo.

El manual de instrucciones del CD era muy claro, y hablaba de una forma que Nicolai podía entender. Las instrucciones eran claras. La conexión a Internet debía pasar por una serie de Proxys anónimos, y, para entornos de pruebas, realizar la conexión desde una señal que no fuese la propia. Nicolai no entendió esta última parte y conectó su equipo a una Red WIFI que ponía OPEN. Primer paso realizado…

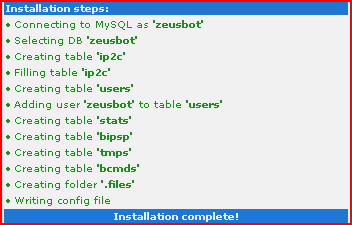

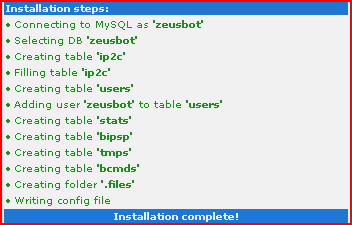

Una vez realizado este paso, tenía que ejecutar algo que ponía SETUP.EXE. Una vez realizado este paso, el CD instaló varias cosas:

- Un servidor Apache

- Soporte para PHP

- MySQL

- PHPMyAdmin

Todo ello a un clic de ratón. El sueño estaba cada vez más cerca. Ahora llegaba la parte difícil. Instalar lo que le separa de su ansiado Mercedes y sus buenas vacaciones en las Bahamas. El gancho.

El gancho venía en una serie de ficheros con extensión PHP, y no era más que el panel de Administración de un BOT para administrar Malware a través de Internet. La ruta de instalación era clara. Tan sólo tenía que dirigirse al directorio .install y él se encargaría de realizar el resto…

Imagen 1.- Instalación Zeus BotNet

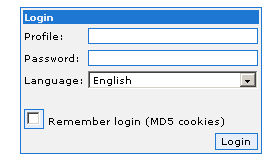

Una vez instalada la aplicación, ésta muestra el proceso de la misma, indicando si ha habido algún fallo en la instalación.

Imagen 2.- Instalación finalizada y completada

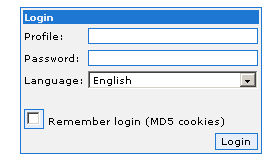

El siguiente punto del manual es claro. Ya tienes tu panel de control! Ya puedes soñar con ese Mercedes y con las Bahamas y con las Morenacas!! Entra a tu panel de control siguiendo la ruta indicada a continuación:

http://IP_DEL_MALO/Zeus/Web/in.php

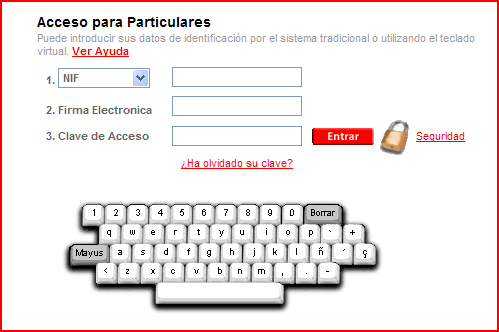

Imagen 3.- Panel de administración Zeus

El panel de Administración estaba vacío, pero su sueño cobraba vida. Una vez realizado este paso, le tocaba configurar el paso siguiente. «La gran mentira».

La gran mentira consistía en un fichero de configuración que posteriormente se incluiría como base de conocimiento a un Malware específico. El fichero de configuración, y una vez averiguada la dirección IP pública de Nicolai, presentaba el siguiente aspecto:

Imagen 4.- Fichero de configuración Zbot

Una vez configurado el fichero, el manual indicaba que había una aplicación para «montar» la «gran mentira». La aplicación constaba de un ejecutable, un fichero binario que contenía el código maligno, y un fichero de texto que contenía información sobre bancos y redes sociales. Esta información la utilizará después el Malware para enviar los datos seleccionados (Usuario, Password y firma electrónica) a la base de datos de Nicolai.

Imagen 5.- Inyección Web Malware Offline

Una vez modificado estos archivos de configuración, el montaje se hace muy rápido, gracias a la utilidad de montaje incorporada en el CD de Nicolai.

Imagen 6.- Builder Zbot Malware

Perfecto…. La «gran mentira» estaba montada. Ahora sólo hacía falta leerse los artículos anteriores y mandar correos y SPAM a diestro y siniestro.

Pasados unos meses, Nicolai gozaba de gran popularidad en la Red, y su sueño cobraba vida propia. Era un gran «administrador» y la gente le pedía muchos favores a cambio de dinero. Con el tiempo se dio cuenta de que «la gran mentira» podía «tumbar» a grandes corporaciones, gracias a que con el panel de administración podía crear grupos de trabajo, los cuales podían realizar una tarea en concreto.

Imagn 7.- Panel de Administración Zeus

La aplicación proporcionada en el CD, era capaz de decodificar los datos enviados por el Malware, y que guardaba celosamente tanto en su base de datos, como en un fichero binario a modo de Backup.

Imagen 8.- Decodificación de Logs con Zbot

Las capturas eran claras y decisivas en post de su sueño. Gracias a ellas tenía una gran base de datos con usuarios, passwords y firmas electrónicas. Todo ello junto a las Webs de acceso y direcciones IP y nombres de equipo de sus víctimas. Todo ello bien ordenado en sus correspondientes tablas.

Imagen 9.- Captura de Claves en archivo Log

Había pasado un año desde que el proyecto «la gran mentira» empezó. Así que, nuestro amigo Nicolai, habiéndose convertido en un gran Administrador de este tipo de redes, se puso manos a la obra con «el plan B».

El plan lo había planificado con un año de antelación, y era bastante simple. Se había dedicado a capturar durante un año completo usuarios y passwords de diferentes cuentas y sitios de Internet. Gracias a estas capturas, consiguió una base de datos bastante consistente de información. Un año después, Nicolai estaba preparado para dar el gran salto. Se había dedicado todo este tiempo a recopilar información en Internet sobre cada una de sus víctimas. Había cuentas de banco que se correspondían con las cuentas de correo, y éstas, a su vez, con redes sociales. Gracias a los conocimientos adquiridos, creó otra base de datos con ese conocimiento. Esta base de datos conectaba a cada usuario con su red social, correo electrónico, cuentas bancarias y mensajería instantánea. También le dió lugar a crear otra base de datos con los usuarios a los que no llegaba a conseguir gran cantidad de información. Esta base de datos la vendía al mejor postor, vendiendo también, cada cierto tiempo, actualizaciones sobre la misma. La «gran mentira» era todo un éxito.

Nicolai planificó cada detalle de sus actos para llevar a cabo «El plan B». Gracias al dinero obtenido de ventas anteriores, llegó a contratar varios servidores alojados en países de «moral informática relajada» (Te lo copio Chema ;-)). En cada uno de ellos, instaló una aplicación que había conseguido encargar a un programador amigo suyo. La aplicación tan sólo recibia un fichero de configuración con unos datos específicos, y ésta, a su vez, realizaba todo el trabajo.

Nicolai se había empeñado en realizar una gran compra por Internet, utilizando la base de datos que le había costado un año llenar. El plazo de acción era realizar el trabajo en 24 horas.

Así que una mañana, sobre las 13:35 horas, Nicolai estaba sentado en pijama sobre su equipo, con un cigarrillo en la comisura de los labios, y un vaso con Marraskinos en el otro. Configuró todos los servidores, actualizó todas las víctimas, y pulsó el botón START.

Fin del capítulo II

Saludetes!!